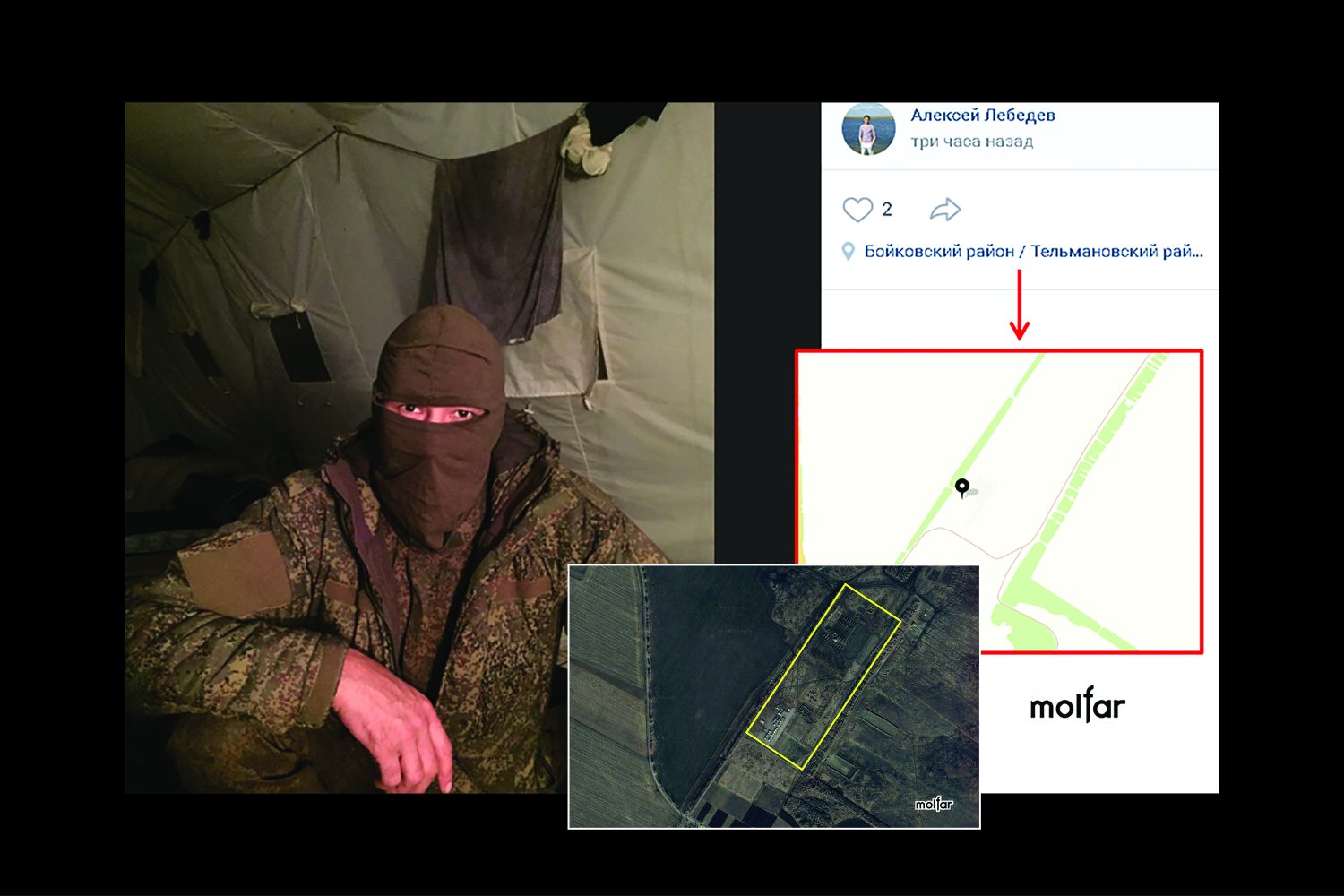

El 12 de octubre de 2022, el soldado ruso Aleksey Lebedev se conectó a VKontakte, la red social más popular de Rusia, y subió una foto suya en uniforme militar agazapado en una gran tienda blanca. Había sido lo bastante listo como para ocultar su rostro con un pasamontañas, pero, por desgracia para Lebedev y sus compañeros, no ocultó el lugar exacto desde el que había publicado la foto: El pueblo de Svobodne, al sur de Donetsk.

El soldado ruso Aleksey Lebedev publicó en la red social VKontakte el 12 de octubre. La empresa ucraniana de investigaciones militares Molfar señaló la ubicación en Google Maps (recuadro); en el recuadro inferior se muestra una versión por satélite de Google Maps. VKontakte/Google Maps vía Molfar

El post de Lebedev fue recogido por una empresa ucraniana de investigaciones militares llamada Molfar. Esta pista fue transferida a un analista de su rama de inteligencia de fuentes abiertas (OSINT), y los investigadores pasaron las siguientes horas construyendo un perfil de localización de Lebedev y su unidad militar. Se creía que la ubicación de la unidad era una base de entrenamiento para tropas separatistas rusas y prorrusas. Tras descubrir otras dos fotos publicadas desde el mismo lugar por militares prorrusos, así como otras pruebas corroborantes, que se compartieron con Política Exterior-Molfar transmitió sus hallazgos a la inteligencia ucraniana.

Dos días después, según Molfar, se observaron explosiones y “fuegos artificiales” en el lugar del selfie de Lébedev, aproximadamente a 65 kilómetros detrás de las líneas rusas. En su canal de Telegram, el Servicio de Seguridad de Ucrania (SBU) informó del ataque. Se desconoce cuántas víctimas se produjeron durante las explosiones. Lebedev borró después su foto original, lo que indica que sobrevivió a las explosiones. Molfar afirma que, según sus publicaciones en VKontakte, parece que Lebedev ha seguido luchando contra las fuerzas ucranianas, aunque ahora es lo suficientemente prudente como para no incluir sus datos de geolocalización.

Los primeros grandes percances digitales rusos en tiempos de guerra se remontan a 2014. Por aquel entonces, el Kremlin negaba la presencia de sus fuerzas en Crimea, mientras que esas mismas fuerzas publicaban imágenes geolocalizadas de sí mismas en las redes sociales, destapando la mentira de Moscú. (Debido a fallos como estos, desde 2019 es ilegal que los militares rusos utilicen teléfonos inteligentes mientras están de servicio).

Esto es lo que la mayoría de la gente piensa cuando piensa en OSINT, que se refiere a la recopilación de inteligencia de cualquier material disponible públicamente: técnicas de investigación de código abierto desplegadas para probar irregularidades militares o criminales. Investigaciones de gran repercusión, como la de Bellingcat sobre el uso de armas químicas por parte del dictador sirio Bashar al-Assad en Douma (Siria) y su denuncia de los separatistas apoyados por Rusia que derribaron el vuelo MH17 de Malaysia Airlines, entre otras, han convertido a la OSINT en una potente herramienta periodística.

Pero lo que es nuevo en Ucrania es la forma en que estas técnicas se están invirtiendo: no para exponer retrospectivamente atrocidades y delitos, sino para matar proactivamente a las fuerzas enemigas y destruir el hardware enemigo en el propio campo de batalla.

El uso de OSINT para localizar y luego atacar a combatientes enemigos ha provocado cambios significativos en la forma en que los ejércitos gestionan la seguridad operativa (OPSEC). En Ucrania y en otros lugares, esto ha afectado a la forma en que la televisión y los reporteros gráficos cubren la guerra.

El de Lebedev es uno de los siete ejemplos que Molfar ha compartido con FP en los que se utilizó información de Internet para localizar a soldados rusos. Molfar dijo que luego pasa sus hallazgos a la inteligencia ucraniana, que los utiliza para planificar y ejecutar ataques.

El sector privado y el voluntariado son pioneros en este tipo de trabajo. Molfar se formó a partir de la rama de diligencia debida de Noosphere -una empresa especializada en tecnología de cohetes y satélites- que fue adquirida por el ucraniano Artem Starosiek y convertida en una entidad corporativa independiente. Con sede en Ucrania y 56 empleados, la empresa principal de Molfar son las investigaciones corporativas, pero tras la invasión del 24 de febrero de 2022, su cartera se diversificó rápidamente.

Los Servicios de Seguridad de Ucrania (SBU) no confirmarán su asociación con la empresa, ni con ninguna otra empresa de terceros, por razones de seguridad. Molfar accedió a compartir este relato de su trabajo con FP y, en la medida de lo posible, FP lo ha corroborado con pruebas vinculadas adicionales.

“Acabamos detransferimos nuestros conocimientos de las startups espaciales a los militares [applications]Starosiek, consejero delegado de Molfar. Starosiek entró en contacto por primera vez con la inteligencia ucraniana antes de la guerra en una conferencia de seguridad a la que Molfar fue invitada para formar a nuevos reclutas del SBU en técnicas de OSINT.

“Me dijeron que dos semanas después de nuestro seminario, ya eran capaces de encontrar la ubicación de los militares rusos y golpearlos”, dijo Starosiek.

Desde el comienzo de la guerra, Molfar ha recibido financiación de la Fundación Civil para la Investigación y el Desarrollo -una organización no gubernamental que cuenta entre sus patrocinadores con el Departamento de Estado de Estados Unidos, el Departamento de Defensa de Estados Unidos y el gobierno del Reino Unido- para impartir cursos adicionales de OSINT a funcionarios del SBU, así como a la Inteligencia de Defensa de Ucrania y otros organismos gubernamentales.

El giro de Molfar hacia los servicios de investigación militar es indicativo de un crecimiento más amplio de la demanda de servicios OSINT en la última década, dijo Di Cooke, miembro de tecnología en el Centro de Estudios Estratégicos e Internacionales. Este crecimiento se ha visto acelerado por la guerra de Rusia en Ucrania.

“Aunque la OSINT ya se ha utilizado para descubrir delitos contra los derechos humanos y desinformación en conflictos anteriores, como la guerra civil siria, este es el primer gran conflicto activo que ha demostrado de forma muy visible y visceral las ventajas que puede tener el aprovechamiento de la OSINT tanto dentro como fuera del campo de batalla”, afirmó Cooke.

Según Cooke, el mercado privado de OSINT está en auge. Citó la expansión de empresas de inteligencia sobre amenazas como Recorded Future y Janes, la plataforma de detección de eventos Dataminr y los proveedores comerciales de imágenes por satélite Orbital Insight y Planet Labs. En respuesta a la guerra de Ucrania en concreto, Cooke señaló la creación de nuevos grupos de investigación como el Ukraine Digital Verification Lab, OSINT for Ukraine, e iniciativas como Ukrainian Weapons Tracker o la North Atlantic Fellas Organization.

“Entre ellos y el creciente compromiso de voluntarios y apoyos con organizaciones ya existentes como Bellingcat, la comunidad OSINT civil ha crecido significativamente en el último año”, dijo.

Los cinco grandes conglomerados de inteligencia estadounidenses (Booz Allen Hamilton, CSRA, Leidos, SAIC y CACI International) también se están comprometiendo de forma significativa con la inteligencia de código abierto. Como resultado, la industria OSINT, valorada en 5.100 millones de dólares en 2021, se prevé que alcance los 34.900 millones de dólares en 2030, según la empresa de investigación de mercado VMR.

Ocho décadas después de que el gobierno estadounidense creara el Foreign Broadcast Monitoring Service para vigilar los medios de comunicación extranjeros, las cosas han cambiado radicalmente. A diferencia de lo que ocurría en 1941, cuando no existía la tecnología de satélites, ahora las noticias del extranjero pueden convertirse rápidamente en información de inteligencia.

Al igual que Rusia, Ucrania ha aprendido esto por las malas y ha sufrido sus propios errores de OPSEC, como cuando los investigadores rusos de OSINT identificaron con éxito la ubicación de una instalación de reparación de tanques en Kiev a partir de un informe del 7 de abril del canal de televisión ucraniano 1+1. Los medios de comunicación locales informaron de que la instalación había sido atacada por los rusos. Los medios de comunicación locales informaron de que la instalación fue blanco poco después, el 15 de abril, de un misil ruso, que al parecer causó “destrucción y bajas.”

Este fracaso inspiró a Starosiek para iniciar las operaciones de selección de objetivos del Molfar en junio. Dijo que pensaba: “Podríamos hacerlo mejor e invertir este método contra el enemigo”.

La venganza de Starosiek llegó en julio de 2022 contra una compañía de las fuerzas Akhmat, leales al hombre fuerte checheno Ramzan Kadyrov. A Russia Today del corresponsal checheno Sargon Hadaya fue recogido el 6 de mayo por Molfar en un grupo prorruso de VKontakte llamado Beyond the Edge.

Un reportaje de Russia Today del corresponsal checheno Sargon Hadaya incluía la ubicación aproximada de las tropas rusas. Russia Today vía Molfar

En el reportaje, Hadaya revela la ubicación aproximada de las tropas, citando la ciudad a la que llegan, Rubizhne. En el vídeo, varios hombres descienden de camiones militares, uno de ellos con la letra “Z” en la parte delantera. La voz en off del reportaje afirma que 240 soldados voluntarios están llegando al lugar.

Una vez que Molfar tuvo conocimiento del lugar, no tardaron en aparecer más detalles. Otro usuario de VKontakte publicó el 10 de mayo un vídeo similar en el que se hacía referencia al reportaje de RT: “De Kamchatka a Daguestán-voluntarios de diferentes regiones de Rusia llegan a Rubizhne a la ubicación de las fuerzas especiales Akhmat”. Regnum, un sitio web prorruso, tambiénpublicó un artículo el 12 de mayo sobre la apertura de un hospital militar en Rubizhne para tratar a los soldados heridos en el frente.

Para Molfar, parecía que un importante despliegue checheno estaba presente en Rubizhne. Lo que quedaba por hacer era identificar la ubicación exacta de los soldados.

Observar el proceso de investigación de Molfar subraya lo pequeños que pueden ser los detalles que identifican un objetivo una vez que se ha establecido una ubicación aproximada. El informe de RT no incluía ninguna toma amplia de la zona, pero otras tomas dejaban claro que el lugar estaba flanqueado por altos edificios de apartamentos residenciales. Pequeños detalles adicionales delataron rápidamente la posición de la compañía. En una de las tomas, abajo, se podía observar el característico tejado en ángulo recto del edificio de la guardería de Lyubystok, que Molfar identificó en Google Earth.

Detalles menores en el informe delataron la posición de los soldados. En una toma de Russia Today, se podía observar el característico tejado en ángulo recto del edificio de la guardería de Lyubystok, que Molfar identificó en Google Earth. Russia Today/Google Earth vía Molfar

En otra foto, un cenador con paredes y techo ondulados de color azul ayudó aún más a triangular la ubicación exacta de las tropas en relación con el edificio del jardín de infancia. En el fondo de otra foto, esculpida en letras de hormigón distintivas, está la palabra “Vizit”, el nombre del centro de salud situado frente al jardín de infancia.

Más pistas de un reportaje de Russia Today. Russia Today/Google Earth vía Molfar

Otra foto -publicada en el sitio de noticias prorruso URA el 3 de junio, en un artículo sobre un soldado que “liberó” Rubizhne con las fuerzas chechenas- mostraba a soldados de pie en una habitación con papel pintado infantil que representaba pájaros y un sol de dibujos animados. Esto sugería que estaban en un jardín de infancia o en un centro educativo similar para niños.

Una foto publicada en un sitio de noticias muestra a soldados rusos de pie en lo que parece una sala de jardín de infancia. URA vía Molfar

En la evaluación de Molfar, había poca o ninguna probabilidad de que los niños estuvieran todavía en el jardín de infancia, habiendo sido suplantados por las tropas chechenas. Sin embargo, calificó de “alto” el riesgo de que hubiera civiles cerca, debido a los edificios residenciales que rodeaban el objetivo.

Molfar transmitió sus conclusiones a la Dirección Principal de Inteligencia el 5 de junio, aunque no fue hasta el 24 de julio cuando Molfar recibió la confirmación de que el objetivo había sido alcanzado. Imágenes de los daños en un edificio directamente adyacente al jardín de infancia en Rubizhne-en el que Molfar creía que se alojaban los soldados rusos-fueron publicadas el 3 de agosto de 2022 en un canal de Telegram anónimo pero ostensiblemente pro-ucraniano llamado “Rubezhnoe.”

No está claro con qué medios fue bombardeado el lugar. A sólo 12 millas de la línea del frente, estaba dentro del alcance de los bombardeos, pero Molfar creía que el uso de HIMARS – Sistemas de Cohetes de Artillería de Alta Movilidad – era más probable debido a su alto nivel de precisión.

No había indicios visibles de que ningún soldado checheno hubiera muerto o resultado herido, aunque si la compañía estaba presente en el momento del ataque, es probable que se produjeran bajas significativas. Regnum informó de que cuatro civiles habían muerto en el ataque. Preguntado además sobre si se habrían producido bajas civiles como consecuencia del ataque, Starosiek escribió en un mensaje de Signal: “Los civiles que se negaron a abandonar la ciudad por motivos personales (falta de posibilidades, reticencia a abandonar sus propios hogares, opiniones prorrusas existentes, colaboradores) podrían encontrarse en la zona especificada”. Dijo que era probable que algunos apartamentos estuvieran ocupados por combatientes chechenos, como sugería una foto publicada por un combatiente checheno el 7 de julio.

No está claro cuántos civiles permanecían en la zona, y Starosiek señaló que informar de bajas civiles es una táctica común utilizada por los propagandistas rusos cuando se producen pérdidas de tropas. En el momento depublicación FP no pudo verificar las afirmaciones de ninguna de las partes.

En otro ejemplo de cómo los rusos ponen en peligro la seguridad de sus propias tropas, compartido con FP, Molfar atacó la base de la brigada internacional Pyatnashka en Donetsk a partir de una serie de violaciones de OPSEC. Entre ellas, una entrevista in situ realizada por el sitio de noticias prorruso Donetsk Time a la presentadora de televisión y celebridad rusa Yulia Baranovskaya, publicada en Telegram. La brigada también publicó varios vídeos de su base en su propio canal de Telegram (celebrando el aniversario de la brigada). Estos y otros contenidos compartidos por Molfar con FP proporcionaron amplias oportunidades para triangular la ubicación de la base. Un ataque contra la brigada Pyatnashka fue confirmado por imágenes de drones de la explosión del silo de municiones de la base, publicado por los medios de comunicación locales el 22 de agosto.

Los informes de Molfar, compartidos con FP, parecían mostrar que el militar ruso Sergei Marenko ayudó a delatar la ubicación del 185º Batallón de Fusiles de la República Popular de Donetsk tras filmar la pantalla del vuelo de un dron sobre su posición. Los vídeos se publicaron posteriormente, en julio, en el canal de Telegram del propagandista ruso más famoso, Vladimir Solovyov, que cuenta con más de un millón de suscriptores. Y en septiembre, los informes de Molfar parecían demostrar que el voluntario ruso Alexander Heres hizo lo mismo para su 123rd Regimiento después de publicar vídeos similares de imágenes de drones en su propio canal de Telegram.

Molfar dijo que sus operaciones de selección de objetivos continúan. Afirma que proporciona una media de 15 informes de inteligencia procesables a la inteligencia ucraniana al mes.

Plenamente consciente del potencial letal de OSINT, el gobierno ucraniano ha restringido fuertemente a los periodistas que informan desde la línea del frente y otros lugares sensibles. Una ley en vigor desde marzo de 2022 castiga con hasta 12 años de cárcel la filmación de los movimientos del personal militar ucraniano, los lugares de los bombardeos, los nombres de las calles, las paradas de transporte, las tiendas, las fábricas y otras instalaciones civiles y militares.

Informar sobre la guerra para los medios visuales se ha vuelto muy difícil. Como periodista de televisión, he tenido que luchar para convencer a los mandos militares de que me permitieran filmar en el frente. En una ocasión, al salir del lugar del lanzamiento de un cohete Grad en Donetsk, un soldado ucraniano me ordenó que dejara de filmar a través de la ventanilla delantera del coche mientras nos alejábamos a toda velocidad porque en mi encuadre se podía identificar claramente un hito industrial distintivo que podría utilizarse para localizar su punto de ataque.

El veterano corresponsal de guerra de la BBC Jeremy Bowen dijo que incluso en la era pre-digital los periodistas trataban de no delatar la posición de las fuerzas con las que estaban empotrados: “Siempre hubo un entendimiento de que si no eras una completa mierda, entonces no mostrarías una toma amplia.”

Ahora, la tecnología digital, la conectividad en tiempo real y la inteligencia artificial han hecho que los detalles más pequeños -desde una línea de árboles hasta una cadena montañosa o un rasgo arquitectónico menor- sean susceptibles de identificación y geolocalización, sobre todo cuando ya se conoce la ubicación aproximada del objetivo. “Estas técnicas no se habían desarrollado, o no se habían generalizado, hasta hace unos 10 años”, explica Bowen. Antes, la vida era mucho más sencilla para los equipos de informativos de televisión. Las complicaciones adicionales de ahora no eran tan evidentes entonces”.

Si el secreto es primordial, y teniendo en cuenta todos los beneficios que Molfar obtiene de las infracciones de la OPSEC digital rusa, ¿por qué muestra la empresa su metodología? Un analista de inteligencia externo que revisó el análisis de objetivos OSINT compartido con FP avaló la “altísima calidad” del trabajo de Molfar, pero se mostró cínico sobre los motivos de la empresa. “Apuesto a que en seis meses serán comprados”, dijo el analista.

Starosiek se indignó ante la sugerencia de que estaba motivado por intereses propios. “No pienso mucho en los negocios en este momento”, dijo. Starosiek sostiene que Molfar pierde dinero con su trabajo dirigido a los soldados rusos, y que se complementa con los flujos de ingresos comerciales de la empresa. En sus palabras: “No tiene sentido obtener beneficios ahora mismo, porque si perdemos esta guerra no habrá Ucrania en la que hacer negocios de todos modos”.

En cualquier caso, las revelaciones de Molfar a FP podrían interpretarse como un importante fallo de OPSEC. Eso es lo que parece pensar Illia Vitiuk, jefe de ciberseguridad del SBU.

Cuando FP preguntó a Vitiuk sobre la relación del SBU con Molfar y cómo utilizaba su inteligencia para atacar objetivos rusos, se negó a reconocer cualquier relación que el SBU pudiera tener con una tercera empresa. Vitiuk dijo además que Molfar era vulnerable a los ataques de los asesinos rusos.

“[The Russians] tienen sus agentesaquí también. Así que es muy peligroso. En público sólo decimos que hay un ejército informático aquí en Ucrania, mucha gente, 300.000 personas trabajando contra Rusia, ofensiva y defensivamente, ayudando. Hacemos muchos trabajos. No es el momento adecuado para revelar todas estas conexiones”, dijo. “Quizá ni siquiera Molfar entienda que tienen que guardar más silencio”.

Starosiek dijo que no estaba demasiado preocupado por su seguridad personal y que la mayoría de los infiltrados rusos habían sido capturados en los primeros meses de la guerra. Para él, los rusos ya conocían bien el uso de la OSINT, y sus repetidas infracciones de la OPSEC eran producto de una falta de disciplina y una ineptitud operativa profundamente arraigadas. Justificó sus revelaciones en términos de victoria propagandística: esperaba que levantaran la moral de los ucranianos, mostraran la debilidad de Rusia y sirvieran de advertencia a los soldados ucranianos para que no publicaran mensajes en las redes sociales desde el frente.

“Creo que el primer objetivo es mostrar a los rusos que no les tenemos miedo”, dijo.